近期,Apple芯片安全问题引发广泛关注。佐治亚理工学院和波鸿鲁尔大学的安全研究人员团队发表论文,揭示了针对Apple芯片的两种侧信道推理执行攻击——SLAP和FLOP。

这两个漏洞影响极大,具备远程执行能力且无需物理访问。通过演示网站可知,利用脚本执行内存加载,在现代浏览器允许高级计算时,无需感染恶意软件,浏览器就能成为攻击工具。受害者访问恶意网站,就可能泄漏机密,数据获取范围涵盖位置历史记录到信用卡信息等。

受影响的Apple设备众多,包括2022年至今的Mac笔记本电脑、2023年至今的Mac台式机、2021年9月至今的iPadPro、Air和Mini型号以及2021年9月至今的iPhone。尽管目前无证据表明SLAP或FLOP已被实际利用,但隐患不容忽视。研究人员早已向苹果披露这些漏洞,苹果虽承认存在问题并表示计划解决,然而至今仍未修复。

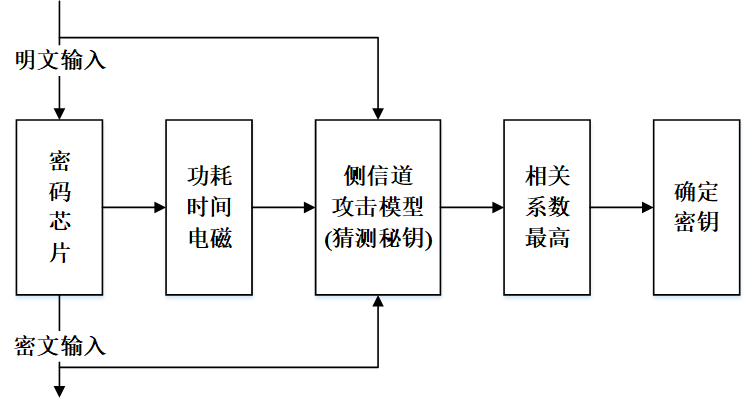

SLAP和FLOP属于侧信道攻击。侧信道攻击是指通过收集分析加密软件或硬件工作时附带产生的各类侧信道物理量来破解密钥的方法。而SLAP和FLOP的信道源于CPU微架构,攻击者和目标运行时共享CPU内部资源,资源争用产生的“指纹”可被攻击者利用来推断目标密钥。

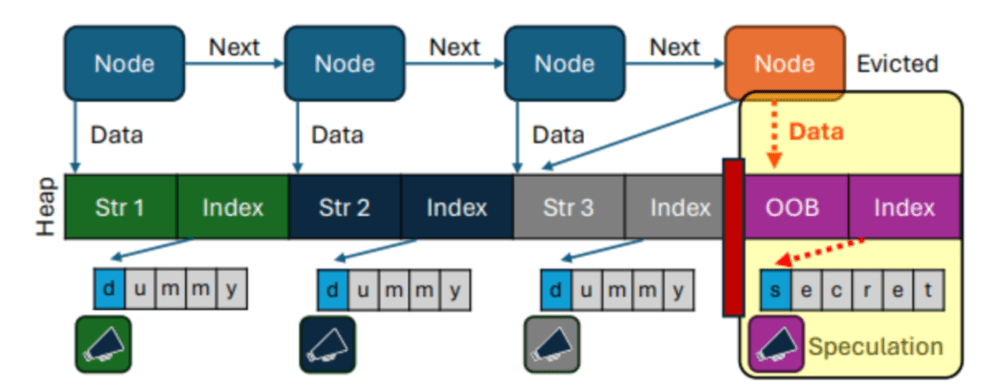

SLAP攻击中,攻击者“训练”CPU预测特定内存访问模式,改变内存布局操纵其访问秘密数据,CPU在信任预测下读取处理敏感数据,攻击者借此推断泄漏数据,多次攻击可重构被盗信息。

FLOP攻击里,研究人员通过执行循环训练苹果M3CPU,触发预测错误使其泄漏数据,在CPU自我纠正前测量内存访问时间推断秘密数据值。利用FLOP可逃离Safari沙盒、窃取多种敏感信息。

SLAP和FLOP原理相似但有区别。二者都通过测量内存访问时间推测数据值,不过SLAP利用Safari中字符串内存分配现象泄漏跨源字符串,FLOP是推测性类型混淆攻击,可实现从任意地址读取内存原数据。此外,SLAP使用加载地址预测器(LAP),FLOP使用加载值预测器(LVP)。

侧信道攻击堪称“现实的科幻片”,黑客无需侵入目标系统,通过分析系统周围环境信息即可发动攻击。“熔断”和“幽灵”曾将“侧信道”概念引入公众视野,如今“预测执行”+“侧信道”组合对芯片冲击大,引发行业关注,相关防护工具和方法成为研究热点。

事实上,苹果芯片漏洞频发。自M系列芯片面世,从2018年的“熔断”“幽灵”漏洞,到2020年腾讯发现的M1芯片漏洞,再到2022年的“指针追逐DMP”、M1芯片“指针身份验证”问题,以及2023年的iLeakage攻击方法、2024年的“GoFetch”安全缺陷等,诸多漏洞不断出现。不仅如此,2024年1月苹果GPU也被确认存在安全漏洞。面对这些问题,苹果修复面临挑战,未来如何应对令人期待。